Servicios

Mitigación de problemas detectados en los assessmentsI mplementación de Landing Zones seguras en AWS Compliance & buenas prácticas (Terraform, IaC Security)

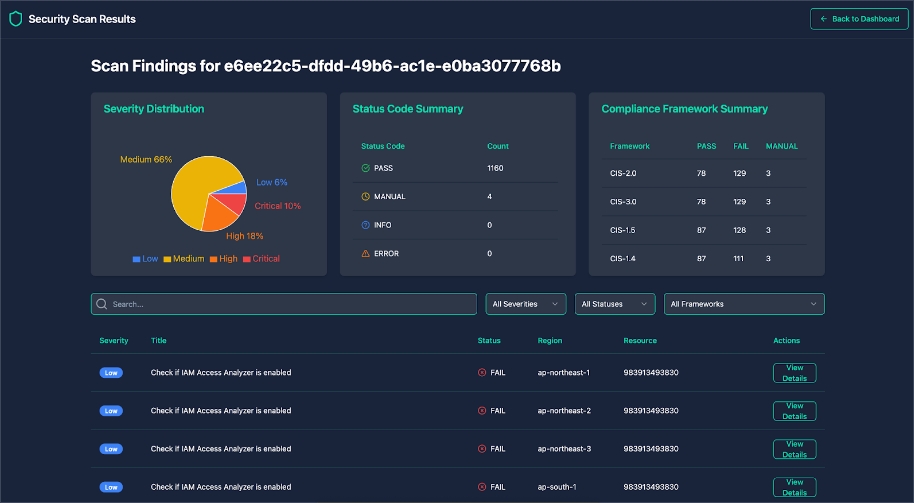

Assessment

- Evaluación de vulnerabilidades en cloud, código y web

- Reporte detallado con planes de acción

- Análisis de cumplimiento (ISO 27001, NIST, etc.)

- IA aplicada al análisis de riesgos

Incident Response

- Respuesta rápida ante incidentes (IR Retainer)

- Análisis forense de ataques

- Plan de recuperación y resiliencia

Professional Services

- Mitigación de problemas detectados en los assessments

- Implementación de Landing Zones seguras en AWS

- Compliance & buenas prácticas (Terraform, IaC Security)

Thread Hunting

- EDR & XDR para protección avanzada

- SIEM & SOC Integraciones con Splunk, Wazuh, Security Hub, etc.

- Análisis proactivo de amenazas mediante IA

Diagnóstico completo de la postura de seguridad sin afectar la operación.

Fase inicial orientada a conocer el nivel real de seguridad en los entornos cloud, en el código y en las aplicaciones expuestas. Mediante herramientas automatizadas en modo lectura, se detectan configuraciones erróneas, excesos de permisos, exposición pública o malas prácticas. Esta evaluación permite priorizar los riesgos y enfocar correctamente los siguientes pasos.

- Análisis técnico en AWS, Azure y GCP con foco en seguridad y compliance.

- Escaneo no intrusivo con herramientas como Prowler, Steampipe y kube-bench.

- Evaluación de IAM, redes, cifrado, CI/CD y exposición pública.

- Informes separados para dirección y equipo técnico con plan de acción.

- Establecimiento de prioridades y baseline de seguridad inicial.

Pasos para realizar una evaluación de seguridad en AWS

De la detección a la acción: mitigación, automatización y cumplimiento.

Aplicación de soluciones para mitigar los hallazgos detectados. Se implantan arquitecturas seguras, se automatizan los controles de seguridad, y se adaptan los entornos a marcos normativos. La seguridad se convierte en parte operativa de los flujos DevOps mediante infraestructura como código.

- Diseño e implementación de Landing Zones seguras

- Configuración de identidades, redes privadas, logs centralizados y cifrado.

- Automatización con Terraform, CloudFormation y Snyk en pipelines CI/CD.

- Adaptación al marco normativo requerido: NIST, ISO 27001, CIS.

- Validación post-implementación y documentación completa para auditores.

Visión continua del entorno para anticiparse a ataques complejos.

Integración de herramientas avanzadas de monitorización y detección continua. A través de EDR/XDR, plataformas SIEM y algoritmos de IA, se obtiene una visión completa y centralizada de la actividad en red, cloud y endpoints. Permite detectar comportamientos anómalos y responder antes de que el incidente escale.

- Integración de EDR/XDR para endpoints, contenedores y servidores.

- Recolección y correlación de logs en Splunk, Azure Sentinel o Wazuh.

- Aplicación de modelos de detección basados en comportamiento e IA.

- Alertas enriquecidas con contexto técnico y operativo.

- Consolidación de visibilidad en una única vista para el SOC.

Respuesta inmediata y controlada ante incidentes críticos.

Cuando se confirma un incidente, el foco es contener, analizar, recuperar y reforzar. Esta fase activa un plan de respuesta diseñado para actuar en tiempo real, mitigar el impacto y evitar la repetición del ataque. Se incluyen análisis forense, coordinación operativa y soporte 24/7 con tiempos de respuesta definidos.

- Activación inmediata de protocolos de contención y aislamiento.

- Análisis de logs, sistemas comprometidos y trazabilidad forense.

- Refuerzo de controles y revalidación de configuraciones tras el incidente.

- Informe técnico con origen, impacto y recomendaciones de mejora.

- Soporte 24/7 con SLA definidos por tipo de incidente.